BizRobo! ブログRPAの開発や運用に役立つ情報を配信

- ゼロトラストの定義

- ゼロトラストは、何ではない・・・・か

- ゼロトラストの基本原則

- 基本原則1:すべてのデータソースとコンピューティングサービスをリソースとみなす

- 基本原則2:ネットワークの場所に関係なく、すべての通信を保護する

- 基本原則3:企業リソースへのアクセスは、セッション単位で付与する

- 基本原則4:リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- 基本原則5:すべてのリソースの整合性とセキュリティ動作を監視し、測定する

- 基本原則6:すべてのリソースの認証と許可を動的に行い、アクセスが許可される前に厳格に実施する

- 基本原則7:資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

- ゼロトラストに基づく設計の構成要素

- RPA導入企業のゼロトラストを、どう設計するか

ゼロトラストの定義

ネットワークセキュリティの分野で注目を集める「ゼロトラスト」のコンセプトについて、昨今関心が高まっている背景を掘り下げた前回に続き、今回はこのコンセプトの具体的な内容を解説します。

ゼロトラストが、組織内部のデータを守り、もし不正アクセスを受けても最小限のダメージで済む仕組みづくりを目指していること、またゼロトラストというネーミングが「あらゆるデータの流れをただちには信頼せず、アクセスを全て検証していく」考え方に由来し、そうした取り組みを通じ、従来型の対策である「境界型防御」の欠点を補おうとしていることは、前回説明したとおりです。

では、このようなコンセプトを、定義としてはどう言い表せるでしょうか。目下のグローバルスタンダードとされているNIST(米国国立標準技術研究所)によるゼロトラストの定義は、次の通りです。

「ゼロトラストは、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の、不確実性を最小化するために設計された概念とアイデアの集合体のことである。ゼロトラスト・アーキテクチャは、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシー等を含む、企業のサイバーセキュリティ計画のことである」

(出典:「ZERO TRUST ATCHITECTURE」NIST, 邦訳はこちら)

米国東部・メリーランド州ゲイザースバーグにあるNISTのキャンパス(参照元)

ゼロトラストは、何ではない・・・・か

もっとも、上の引用部分を一読してゼロトラストとは何か、すぐイメージできる人は決して多くないでしょう。

イメージしづらい概念の理解には、いきなりそれ自体を捉えようとせず、まずそこに当てはまらないものをいくつか知って輪郭をとらえ、外側から浮き彫りにしていく方法が有効です。例えば、ネットワーク上の百科事典であるWikipediaには、サイトの方針を「独自の考えを発表する場ではない」「未来を予測する場ではない」などの否定文で表した「ウィキペディアは何ではないか」という項目が設けられています。

そこで今回も、まずは「ZERO TRUST ATCHITECTURE(以下「ZTA」)」の中から、ゼロトラストのコンセプトとは異なるものに触れた記述をピックアップしてみましょう。

・ゼロトラストは「単一のアーキテクチャーではない」

定義にあるとおり、ゼロトラストは「概念とアイデア」の「集合体」です。従って、それだけ導入すればただちにゼロトラスト対応が完了するような既成のハードウエア・ソフトウエアは、いまのところ存在しません。

また、ZTAの中には「ゼロトラストは単一のアーキテクチャー(設計思想)ではなく、一連の基本原則である」との記述があります。何か特定の設計思想に依存しているわけではなく、そのためセキュリティの向上という大きな目的を、さまざまな取り組みの“合わせ技”によって達成しようとします。

・ゼロトラストは「境界型防御を否定しない」

さらに、ZTAには次のような一節もあります(英文和訳はブログ筆者、以下同じ)。

「ゼロトラストに関する多くの定義や議論においては、企業におけるファイアウォールのような広域の境界防御を除去するとの考え方が、1つの要素として強調されている。しかし、これらの多くは依然、ゼロトラスト・アーキテクチャの機能に関し、何らかの形(例えば、マイクロセグメンテーションなど)で、境界と関わりのある定義を行っている」

意訳するならば「新しい方法を強く訴えたいあまり、従来のコンセプトやそれに基づくシステムを丸ごと否定するような主張は非現実的で、いずれ段階的な改善に落ち着く内容を、さも抜本的な変革のように表現するのは生産的でない」といった旨の、かなり率直な指摘が読み取れます。

ゼロトラストのコンセプトを導入することで、境界型防御に潜んでいた弱点を補強できるのは間違いありません。とはいえ、既存の境界型防御を全てやめてしまう必要はありません。

いずれもネットワークセキュリティの方法論である境界型防御とゼロトラストには共通する要素もあり、後者の導入は、いわば「建て替えないリフォーム」のようなものだと捉えるのがよさそうです。

・ゼロトラストは「完全新規のコンセプトではない」

ここまでの説明で、ゼロトラストに基づくセキュリティ対策が、革命的なものというよりは、むしろ従来の延長上で実現するものであることがお分かりいただけたと思いますが、さらにZTAには、以下のような記述もみられます。

「ゼロトラスト・アーキテクチャへの移行は(中略)技術の全面的な置き換えで単純に達成することはできない。とはいえ、こんにち多くの組織は、事業用のインフラストラクチャの内部にゼロトラスト・アーキテクチャの要素を既に備えている。(中略)ほとんどの企業のインフラストラクチャは、IT近代化への継続的な投資や、ビジネスプロセスの改善を進める中、ゼロトラストと、既存の境界ベースによる対策のハイブリッドで運営されるだろう」

このくだりで見逃せないのは「要素を既に備えている」場合、つまりゼロトラストを特に意識してこなかった企業においても、既存の施策や戦略を、ゼロトラストという観点から「再定義」できる可能性が高いということです。

手持ちの成果に今日的な意義を付け加えられるだけでなく、そこから新たな展開にもつなげられる点は、ネットワークセキュリティの実務者にとって、少なからず魅力的に映りそうです。

・ゼロトラストは「いきなり完璧を目指さない」

このあと紹介するとおり、ZTAではゼロトラストの「基本原則」として、大きく7つの方針を示しています。

興味深いことに、それらを列挙する直前には、わざわざ「これらの原則は究極的な目標であるものの、所定の戦略において、全ての原則が純粋な形で、完全に実装されるとは限らないことを認識しておくべきである」という断り書きが添えられています。

個別事情に合わせた段階的な実装も推奨されていることを併せて考えると、「できるところから・できる範囲で取り組む」という姿勢こそが、ゼロトラスト対応のグローバルスタンダードだといえるでしょう。

ゼロトラストの基本原則

そろそろ輪郭が浮かび上がってきたことでしょう。ここからいよいよ、ゼロトラストの基本となる7つの原則を見ていくことにしましょう。

基本原則1:すべてのデータソースとコンピューティングサービスをリソースとみなす

ゼロトラストの取り組みは、社内の社有設備で完結するネットワークにとどまりません。外部企業が提供するWebサービスや、さまざまな場所に配置されるIoTデバイス、社員の個人所有で業務利用される端末などにも及ぶことを明言したのが、第1の原則です。

基本原則2:ネットワークの場所に関係なく、すべての通信を保護する

これは「社内ネットワーク上のアクセスという理由でただちに信頼せず、外部からのアクセスと同等のセキュリティ要件を満たすか確認する」ということで、境界型防御と比較したときの最大の違いだといえます。

基本原則3:企業リソースへのアクセスは、セッション単位で付与する

この原則では、かりに組織の内外から不正アクセスが生じても被害範囲が広がらないよう、日ごろから担当業務に必要最小限のアクセスだけを認める体制とし、必要のない時間・範囲にはアクセスできない仕組みにすることを求めています。

ネットワークの範囲を限定するアプローチには、従来の境界型防御と通じるものがある一方、最新の技術を応用する点や、組織の内外で区別しない点では明確な違いがあります。

基本原則4:リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

「アクセス要求をしているのが誰で、担当業務は何か」など、認めてよい必要最小限かどうかに関する、さまざまな基準・要素を総合的に考慮すべきとする指針で、後の2つの原則と関係しています。

基本原則5:すべてのリソースの整合性とセキュリティ動作を監視し、測定する

基本原則4が求める複数の判断材料のうち、ハードウエア・ソフトウエア関連の原則です。

具体的には「使用端末は自社管理のものか、従業員の個人所有物か」「必要な最新バージョンのソフトが端末にインストールされているか」といった項目に基づき、アクセスの可否や一部制限を決めるべきだとしています。

基本原則6:すべてのリソースの認証と許可を動的に行い、アクセスが許可される前に厳格に実施する

基本原則4が求める複数の判断材料のうち、ユーザーの振る舞いに関する原則です。

具体的には「いつ・どこからの発信か」「端末やシステムの利用が、通常のパターンと異なる動きではないか」「1人の人間ではありえない動きをしていないか」などの要素を、アクセスを許可する前に確認すべきだとしています。

さらに、アクセス許可の判断方法や後続の処理については「所定の条件を全て満たすことを確認してアクセスを認める」、あるいは「信頼度に応じた配点の総合得点が一定以上に達しないときは追加認証を課す」といった仕組みが考えられるとしています。

基本原則7:資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

以上で示された取り組みの継続的な運用と改善、また「通常のパターンと異なる動き」を正確につかむ観点から、セキュリティ体制そのものや、通信・アクセス要求に関するデータを、できるだけ多く集めて分析するよう求めています。

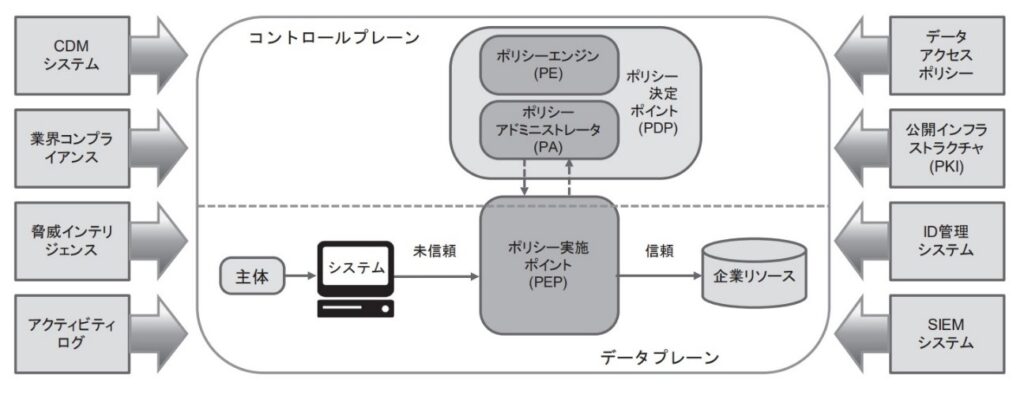

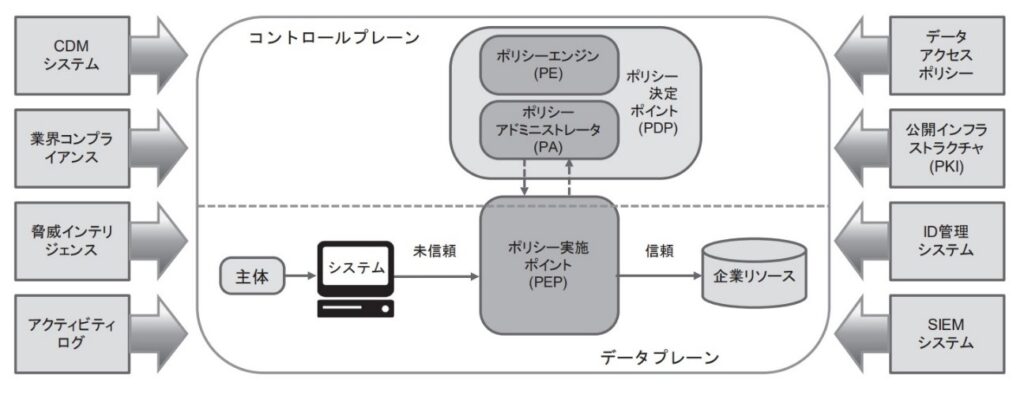

ゼロトラストに基づく設計の構成要素

本質的な要求は「認証」と「データ収集」

7つの原則から、ゼロトラストがどのような取り組みか明らかになったところで、それらを実現するための仕組みをどう設計するかについても確認しましょう。

ゼロトラストの実現にあたり、最も本質的な役割を果たすのは、「認証結果に基づくアクセス許可」と、「履歴データの収集・分析」を担う機能です。ZTAの中で示された下の概念図によれば、中央の大きな枠で囲まれた部分が、それにあたります。

(出典:「ZERO TRUST ATCHITECTURE邦訳」PwCコンサルティング合同会社)

核となる3つの要素

認証結果に基づくアクセス許可と、履歴データの収集・分析を担う諸機能は、実際にはオンプレミスまたはクラウドベースのさまざまなサービスを組み合わせて実装されますが、それらを一般的・理論的なモデルとして整理すると、以下の3要素に分類できます。

認証結果に基づくアクセス許可と、履歴データの収集・分析を担う諸機能は、実際にはオンプレミスまたはクラウドベースのさまざまなサービスを組み合わせて実装されますが、それらを一般的・理論的なモデルとして整理すると、以下の3要素に分類できます。

・ポリシーエンジン

アクセス要求をしたユーザーに対して許可するかどうかの最終決定を行う、いわばゼロトラストの「頭脳部」です。

最終決定までのプロセス(トラストアルゴリズム)には、アクセス要求に用いられた機器のOSやソフトウエアのバージョン確認や、ユーザーの属性・権限が要求内容と適合しているかの照合(特に広範なアクセスが可能な権限については、部署レベルではなく個人レベルで認証すべきとされています)、要求が発された時間や場所に基づく「信頼度」の判定などが含まれます。

ポリシーエンジンによる決定結果は、不正アクセスの予防や早期発見に極めて重要な履歴データであるため、記録が欠かせません。記録内容の分析から、リアルタイムのフィードバックを得られるようにしておけば、さらに理想的です。

・ポリシーアドミニストレーター

ポリシーエンジンによる決定結果に基づき、そのセッション限りのアクセス許可をユーザーに与える役割です。論理上はポリシーエンジンと区別できますが、実際には両者一体となった「ポリシー決定ポイント」として実装される場合もあります。

・ポリシー実施ポイント

ポリシーアドミニストレーターと連動して、ユーザーと接続先の間の通信を有効にし、アクセス中の監視を行い、最終的に接続を終了する役割です。

この部分を担う装置として想定されているのは、インテリジェントスイッチやルータ、次世代ファイアウォール、IoT用途向けのゲートウェイデバイスなどの製品です。各ユーザー・各セッションに対してアクセス許可する領域を、迅速かつ柔軟に調整できる体制を組むことで、いわば“発展型の境界型防御”である「マイクロセグメンテーション」を実現することが可能となります。

RPA導入企業のゼロトラストを、どう設計するか

以上がゼロトラストの理念に沿ったセキュリティ設計の概要ですが、これらを実際に各部へ落とし込んで具体化するにあたっては、既存のさまざまな製品を組み合わせて利用することとなります。

それらの選択に関して詳細な決まりはなく、ZTAにおいても、いくつかのシナリオに基づく抽象的な導入モデルを示すにとどめています。

ただし、より実践的な考察をまとめた日本の情報処理推進機構(IPA)による「ゼロトラスト導入指南書」では、関連するソリューションとして

① ID管理の強化

・IDaaS(ID/パスワード管理機能などを提供するクラウドサービス)

② デバイス管理の強化

・EMM(社用モバイル端末の管理システム)

・EDR(エンドポイントからのログデータを収集・解析するソリューション)

③ ネットワークセキュリティ対策

・SWG(Webサイトへのアクセスを制御するソリューション)

・SDP(一定条件を満たすアクセスを一定範囲に限定して許可するソフトウエア)

④ セキュリティ運用の自動化

・SIEM(ログの一元的な管理・分析ソリューション)

・SOAR(セキュリティ運用の統合・自動化ソリューション)

といった諸製品を列挙しています。

さらに、RPA(ロボティック・プロセス・オートメーション)を導入している企業がゼロトラスト対応を進める際には、留意すべき特有のポイントがいくつかあります。

連載次回では、それらの詳細と、考えられる方策について説明します。